2020 疫情对全球产业的影响冲击开始,使得政府及各行各业为了维持能正常运作上衍生了多种工作型态,企业组织开始开放员工能够在家工作 WFH(Work from Home), Twitter 宣布永久实施居家工作、Facebook 希望在未来 5 年将半数员工改为远端工作的方式。

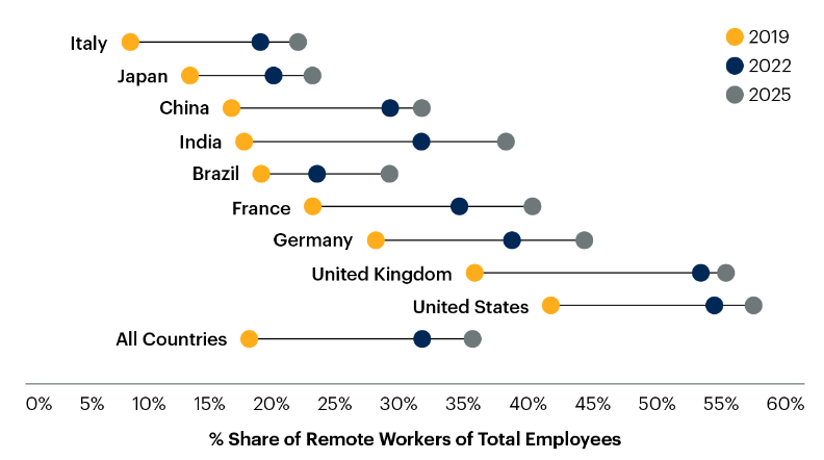

2022 Gartner 分析全球已有 31% 的远端工作者,2020 至 2023 随着疫苗普及施打以及人们习惯 WFH 的工作型态,一场工作型态变革正在快速酝酿,资讯科技的快速发展,部分企业开始思考「真的有必要聚在办公室集中工作吗?」而即使分离,工作上也有不错的表现。于是越来越多的企业尝试后疫情时代所衍生的工作型态 WFA(Work from anywhere),员工不必为通勤时间苦恼、企业也节省了办公室成本,并更容易在全球聘用人才而不须担心移民等问题。

全球远端工作趋势(引用:Gartner Hybrid and Remote Workers Change How They Use IT Equipment)

企业远端连线面临的风险

资讯系统的远距离安全问题

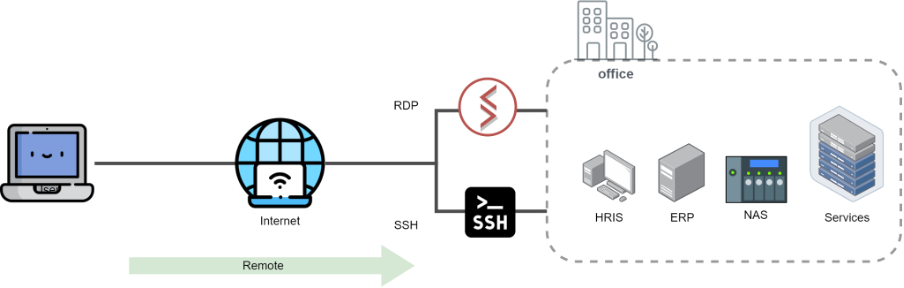

疫情造成的生活型态大幅改变,大量远端网路工作型态成长同时也促使相关资安威胁升温。常见的远端连线技术包刮 VPN、SSH、RDP,提供用户随时随地存取控制远端的电脑服务。

远端工作企业绝大部分遇上的难题在于会议以及存取公司内部系统及文件,前者在市场上都有许多现成的 SaaS(Software as a Service) 服务可以选择,例如 Google Meets、Teams、Zoom 等..提供安全完善的远端会议功能。

而企业内部服务存取以往会让员工能够透过网际网路远端连线回公司,使用支援远端连线协定 RDP (Remote Desktop Protal)、SSH(Secure Shell),如 TeamViewer、Splashtop、Netop、Chrome Remote Desktop 商业软体以及 Windows 远端桌面连线,短时间解决远端连线工作问题。

RDP 与 SSH 下的安全隐患

虽然透过 RDP、SSH 等远端协议可以方便的进行远端作业,但随着大量的远距工作型态建立,也出现了一些安全漏洞:

- RDP 预设不加密传输,因此通过 Internet 的 RDP 连线可能会被窃取。

- RDP & SSH 预设基于用户名与密码的认证方式,如果帐号资讯遭外洩就有被骇风险。

- RDP 存在多个已知漏洞,骇客可以利用这些漏洞进入系统,例如 BlueKeep、DejaBlue、CVE-2019-9510 等。

- SSH 也因存在些漏洞例如 CVE-2019-6111 影响 PuTTY 连线工具透过在 SSH 连接中注入恶意程式,绕过身分验证达成未经授权访问目标系统,因此因此。

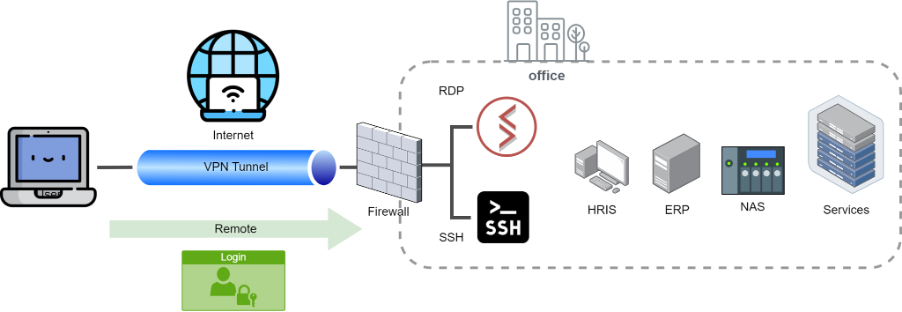

使用 VPN 做为连线到企业网路环境前的一道安全屏障,企业内部服务建立在封闭的网路环境,所有外来连线必须经过 VPN 控管的使用者帐号登入并将数据封包进行加密传输,大幅提高连线安全性。

即使企业连线都通过 VPN 也会有的安全风险

透过 VPN 加密传输及封闭企业内部服务的对外连线,虽能够大幅的提高连线安全性,但在日益增长过度依赖远端作业的大环境下,也因此有许多的攻击手法出现:

- VPN 使用者的弱密码可能让骇客轻易拥有进入企业环境造成隐患。

- 使用者终端环境已被植入病毒、木马进而间接影响企业环境。

- VPN 伺服器上的加密协议存在漏洞,例如 Heartbleed 连线受影响的 VPN 伺服器能会受到骇客窃取数据。

本篇主要基于现状的解析,下一期将继续探讨新世代的远端连线挑战,所衍生的解决方案!

技术长

蓝国豪 Levi Lan