2020 疫情對全球產業的影響衝擊開始,使得政府及各行各業為了維持能正常運作上衍生了多種工作型態,企業組織開始開放員工能夠在家工作 WFH(Work from Home), Twitter 宣布永久實施居家工作、Facebook 希望在未來 5 年將半數員工改為遠端工作的方式。

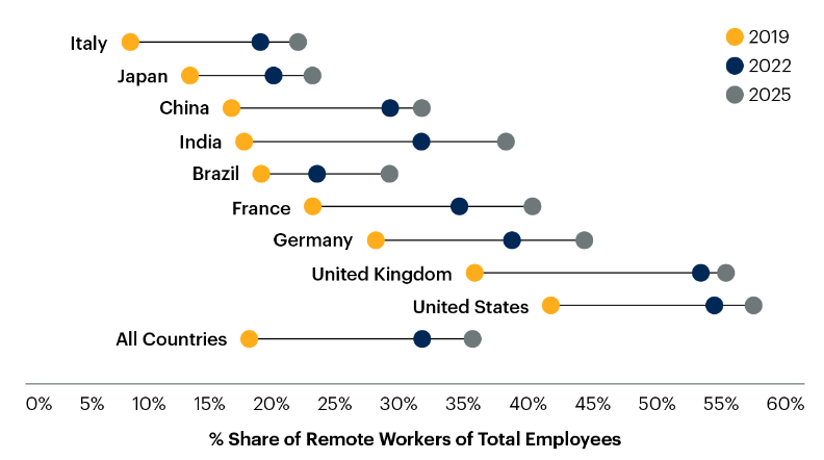

2022 Gartner 分析全球已有 31% 的遠端工作者,2020 至 2023 隨著疫苗普及施打以及人們習慣 WFH 的工作型態,一場工作型態變革正在快速醞釀,資訊科技的快速發展,部分企業開始思考「真的有必要聚在辦公室集中工作嗎?」而即使分離,工作上也有不錯的表現。於是越來越多的企業嘗試後疫情時代所衍生的工作型態 WFA(Work from anywhere),員工不必為通勤時間苦惱、企業也節省了辦公室成本,並更容易在全球聘用人才而不須擔心移民等問題。

全球遠端工作趨勢(引用:Gartner Hybrid and Remote Workers Change How They Use IT Equipment)

企業遠端連線面臨的風險

資訊系統的遠距離安全問題疫情造成的生活型態大幅改變,大量遠端網路工作型態成長同時也促使相關資安威脅升溫。常見的遠端連線技術包刮 VPN、SSH、RDP,提供用戶隨時隨地存取控制遠端的電腦服務。

遠端工作企業絕大部分遇上的難題在於會議以及存取公司內部系統及文件,前者在市場上都有許多現成的 SaaS(Software as a Service) 服務可以選擇,例如 Google Meets、Teams、Zoom 等..提供安全完善的遠端會議功能。

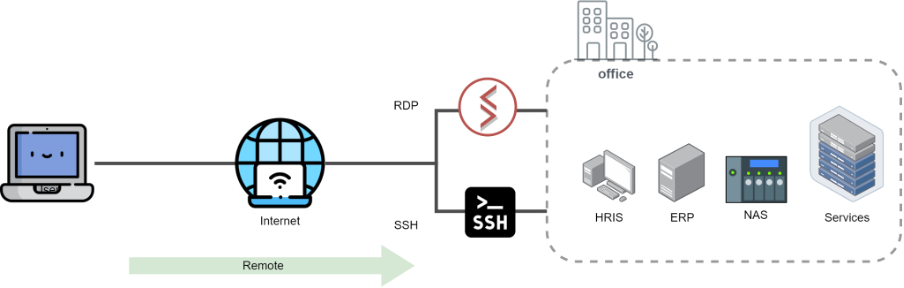

而企業內部服務存取以往會讓員工能夠透過網際網路遠端連線回公司,使用支援遠端連線協定 RDP (Remote Desktop Protal)、SSH(Secure Shell),如 TeamViewer、Splashtop、Netop、Chrome Remote Desktop 商業軟體以及 Windows 遠端桌面連線,短時間解決遠端連線工作問題。

傳統連線透過直接的端連線

RDP 與 SSH 下的安全隱患

雖然透過 RDP、SSH 等遠端協議可以方便的進行遠端作業,但隨著大量的遠距工作型態建立,也出現了一些安全漏洞:

- RDP 預設不加密傳輸,因此通過 Internet 的 RDP 連線可能會被竊取。

- RDP & SSH 預設基於用戶名與密碼的認證方式,如果帳號資訊遭外洩就有被駭風險。

- RDP 存在多個已知漏洞,駭客可以利用這些漏洞進入系統,例如 BlueKeep、DejaBlue、CVE-2019-9510 等。

- SSH 也因存在些漏洞例如 CVE-2019-6111 影響 PuTTY 連線工具透過在 SSH 連接中注入惡意程式,繞過身分驗證達成未經授權訪問目標系統,因此因此。

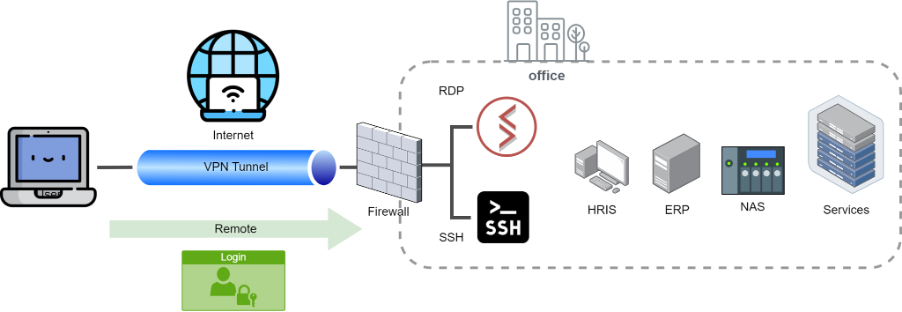

使用 VPN 做為連線到企業網路環境前的一道安全屏障,企業內部服務建立在封閉的網路環境,所有外來連線必須經過 VPN 控管的使用者帳號登入並將數據封包進行加密傳輸,大幅提高連線安全性。

常見的企業連線透過VPN加密連線

即使企業連線都通過 VPN 也會有的安全風險

透過 VPN 加密傳輸及封閉企業內部服務的對外連線,雖能夠大幅的提高連線安全性,但在日益增長過度依賴遠端作業的大環境下,也因此有許多的攻擊手法出現:

- VPN 使用者的弱密碼可能讓駭客輕易擁有進入企業環境造成隱患。

- 使用者終端環境已被植入病毒、木馬進而間接影響企業環境。

- VPN 伺服器上的加密協議存在漏洞,例如 Heartbleed 連線受影響的 VPN 伺服器能會受到駭客竊取數據。

企業透過 VPN 雖大幅降低了資安風險,但確實也存在了必須要注意的風險,包含確實落實終端使用者資訊安全教育,嚴格實施安全措施,包含加強身分驗證、密碼強度、嚴格的訪問控制,需要相當有經驗的人員把關企業的連線安全。

本篇主要基於現狀的解析,下一期將繼續探討新世代的遠端連線挑戰,所衍生的解決方案!

撰寫人

技術長

藍國豪 Levi Lan